You cannot select more than 25 topics

Topics must start with a letter or number, can include dashes ('-') and can be up to 35 characters long.

1.7 KiB

1.7 KiB

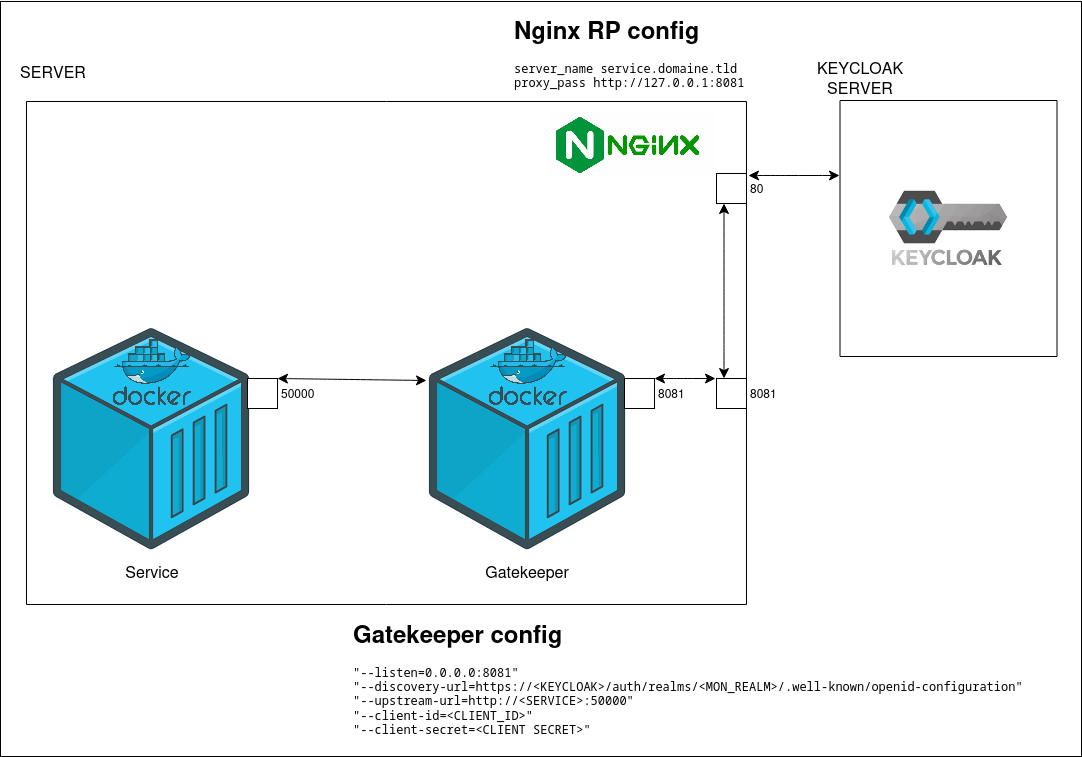

KEYCLOAK GATEKEEPER

Proxy pour service redirigeant vers Keycloak pour authentification

PRE REQUIS 📎

- Docker / docker compose 🐳

- Instance Keycloak

CONFIGURATION 🔧

GATEKEEPER

Config file (TO DO):

- Renseigner gatekeeper-config.yml:

# TO DO

DOCKER COMPOSE

- Renseigner les champs suivants:

- "--discovery-url=https://<MON_KEYCLOAK>/auth/realms/<MON_REALM>/.well-known/openid-configuration"

- "--client-id=<CLIENT_ID>"

- "--client-secret=<CLIENT_SECRET>"

# le port écouté doit être le même que celui mappé sur l'hôte

- "--listen=0.0.0.0:8880"

- "--upstream-url=http://<MON_SERVICE>:<PORT>"

⚠️ Le port renseigné dans "--upstream-url=http://<MON_SERVICE>:" doit correspondre au port exposé par le conteneur.

💀 Les port mappés pour le service gatekeeper doivent être les mêmes et doivent correspondre avec celui renseigné au niveau de "--listen=0.0.0.0:8880"

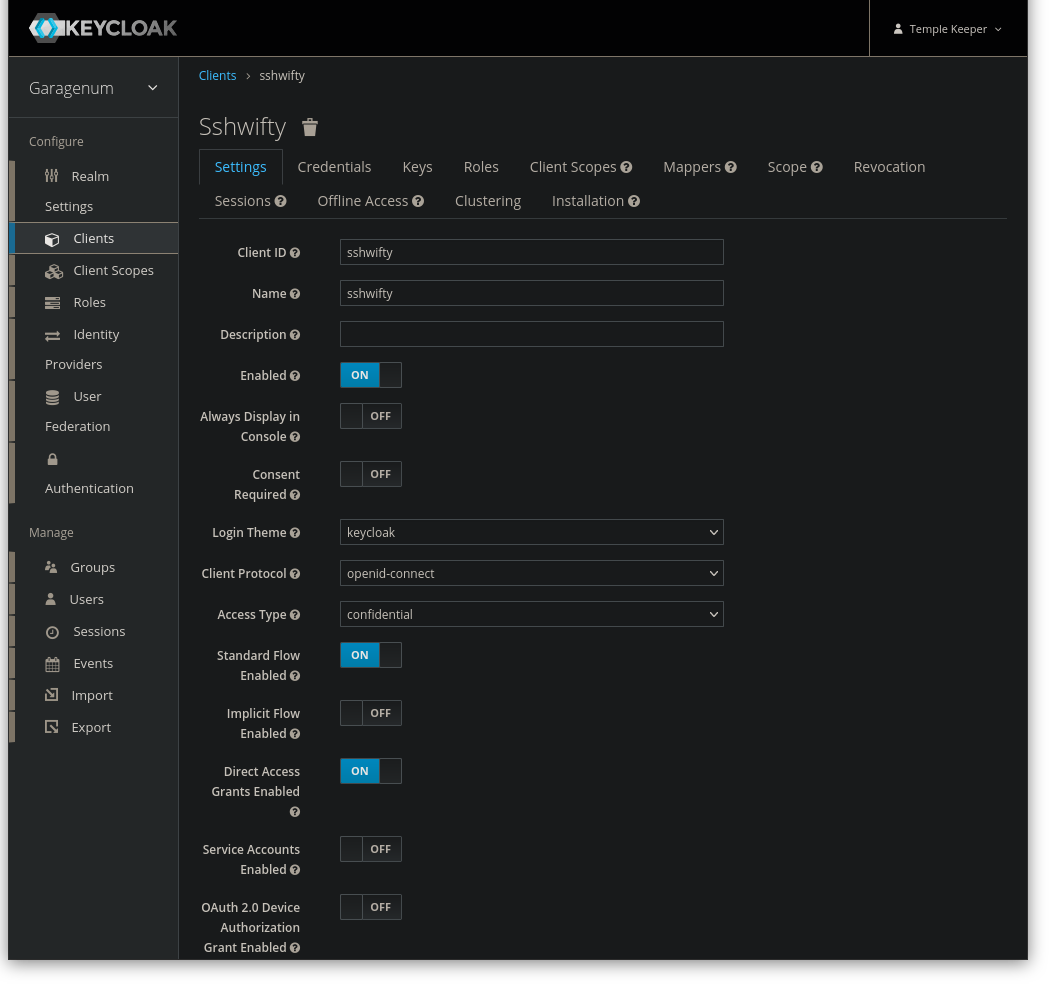

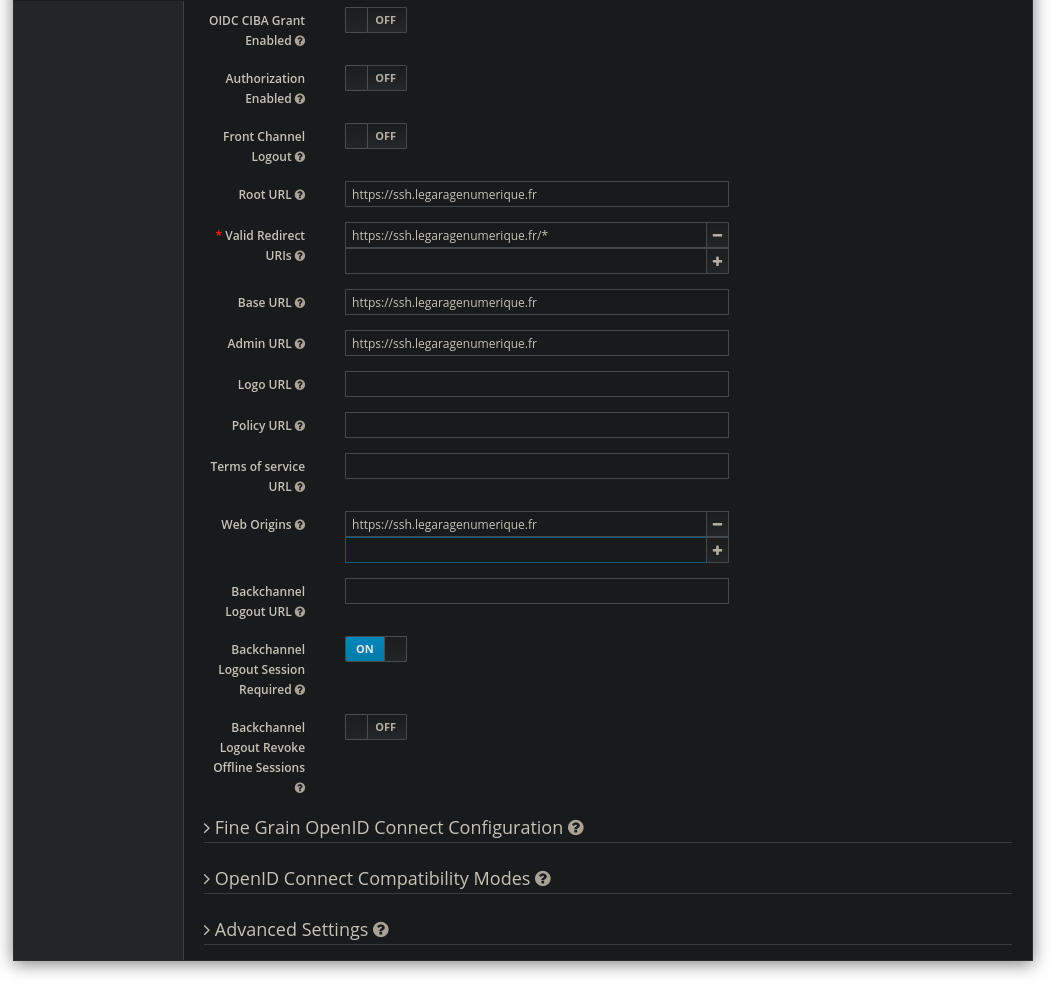

KEYCLOAK 🔑

- Créer un client:

Le client secret se trouve dans l'inglet "credentials"

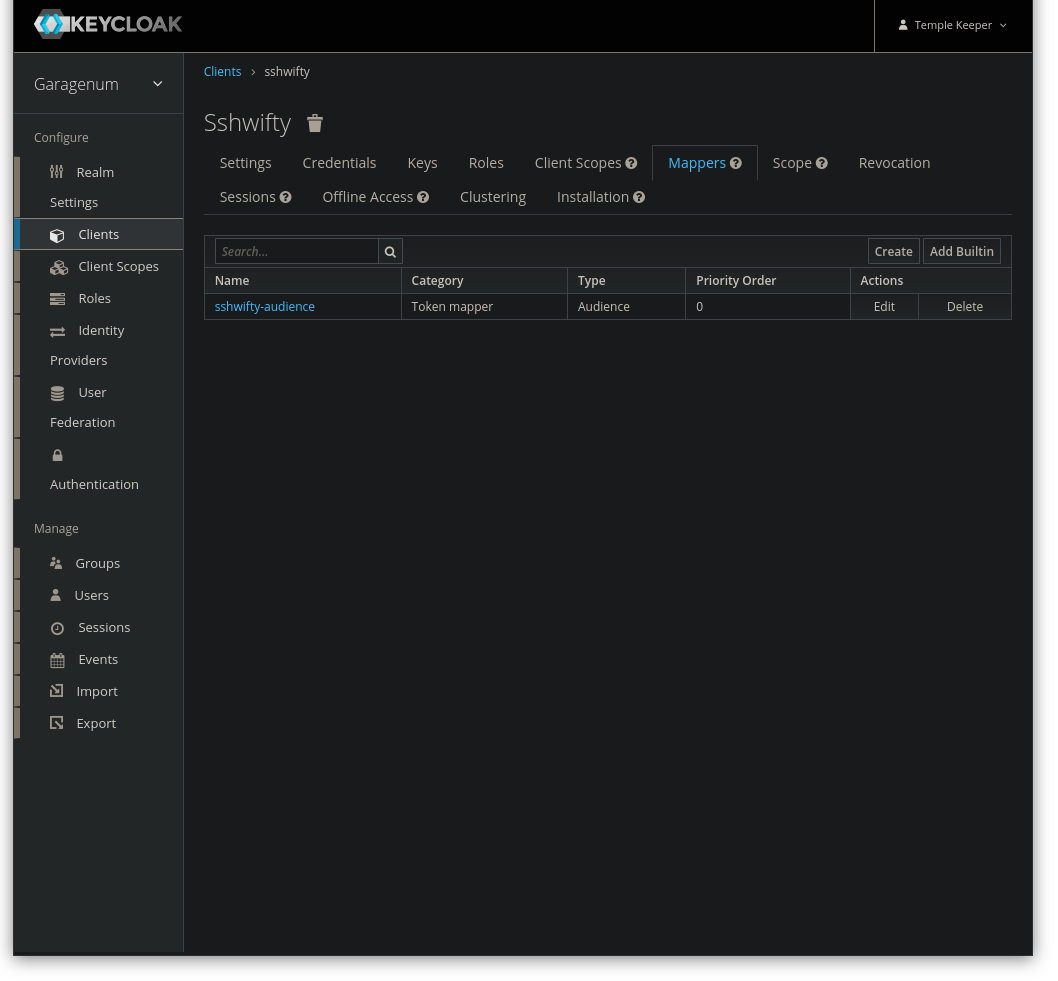

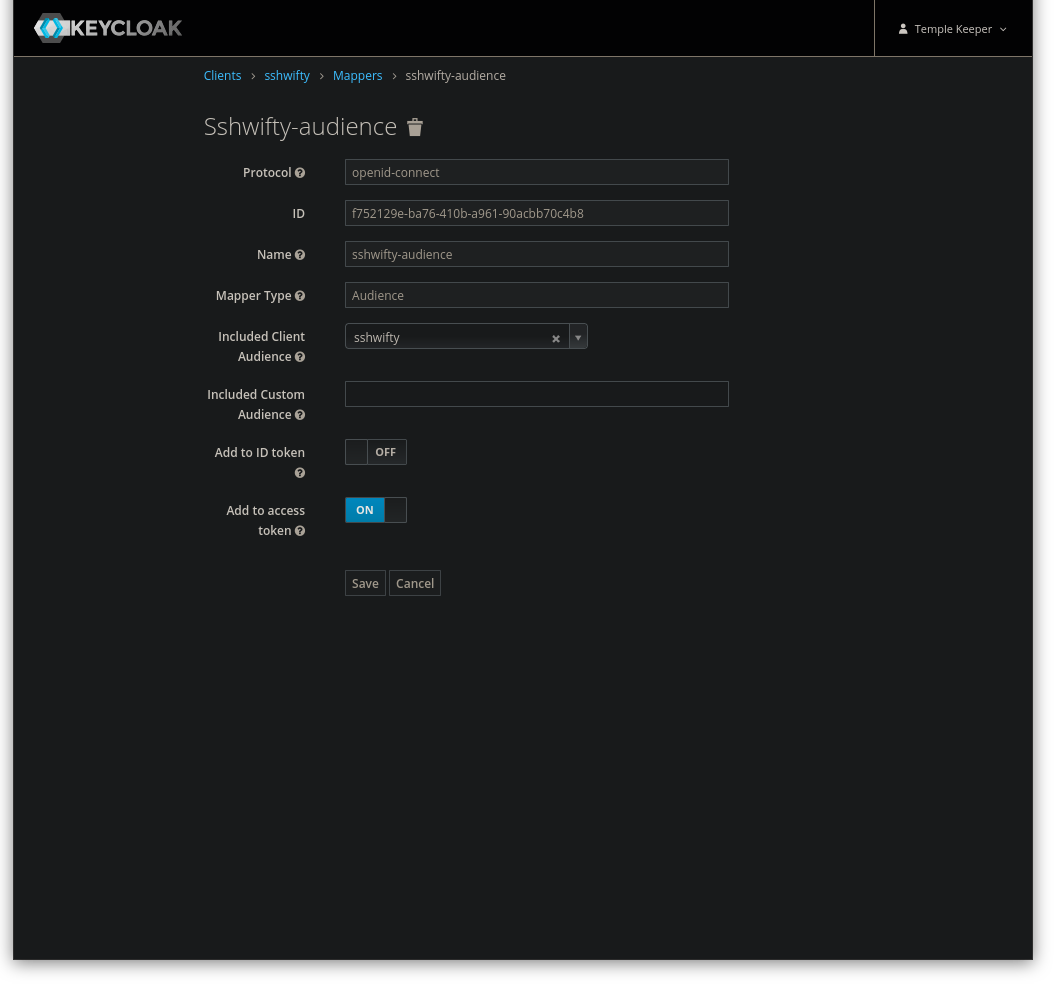

- Créer une audience:

UTILISATION 🚀

- Cloner le projet:

git clone --submodules https://git.legaragenumerique.fr/GARAGENUM/keycloak-gatekeeper

cd keycloak-gatekeeper

- Lancer les conteneurs:

docker compose up -d

TO DO 📑

- Injecter gatekeeper-config.yml via volumes

- Keycloak client config illustrations

- Illustration workflow